In diesem Dokument werden die Notwendigen Schritte zur Einrichtung des Azure AD Logins für Tesseron aufgeführt.

App-Registrierung in https://portal.azure.com/

Von der Startseite aus müssen wir von Azure Active Directory auf den App-Registrierung Reiter. Auf der App-Registrierung können wir die Option „Neue Registrierung“ auswählen.

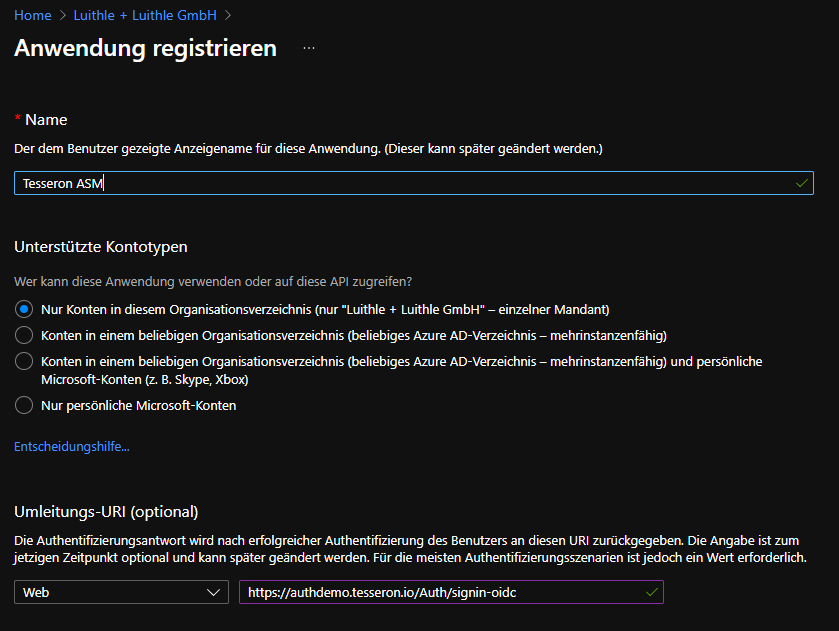

Dort werden wir in einen Wizard weitergeleitet, der wie folgt ausgefüllt werden muss.

Wichtig in diesem Punkt ist die Umleitungs-URI.

Sie setzt sich aus https://{instanzUrl}/Auth/signin-oidc zusammen und beachtet Groß/Kleinschreibung. Daher müssen die folgenden beiden Links angegeben werden:

- https://{instanzUrl}/Auth/signin-oidc

- https://{instanzUrl}/auth/signin-oidc

- https://{instanzUrl}/Auth/signin-mail

- https://{instanzUrl}/auth/signin-mail

Nach erfolgreicher Anlage werden wir auf das Dashboard der App weitergeleitet.

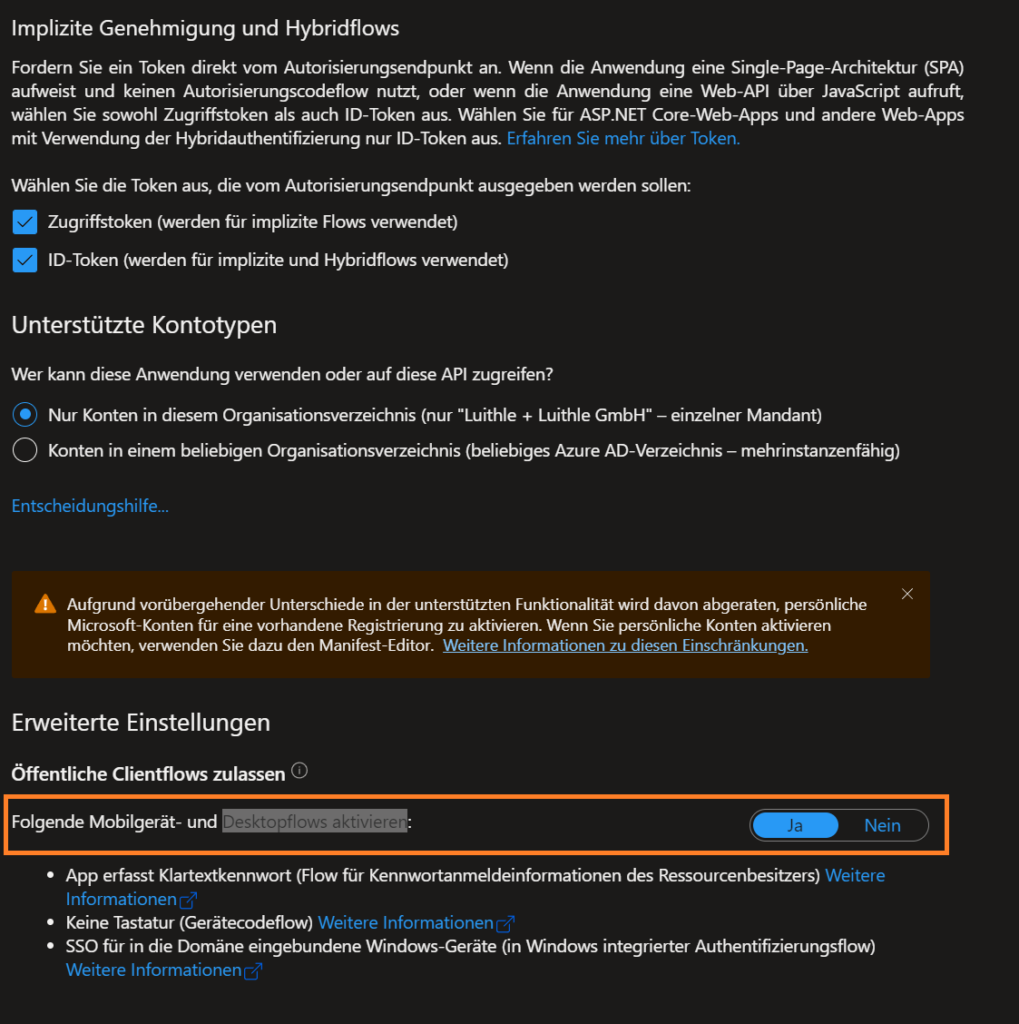

Authentifizierungseinstellungen

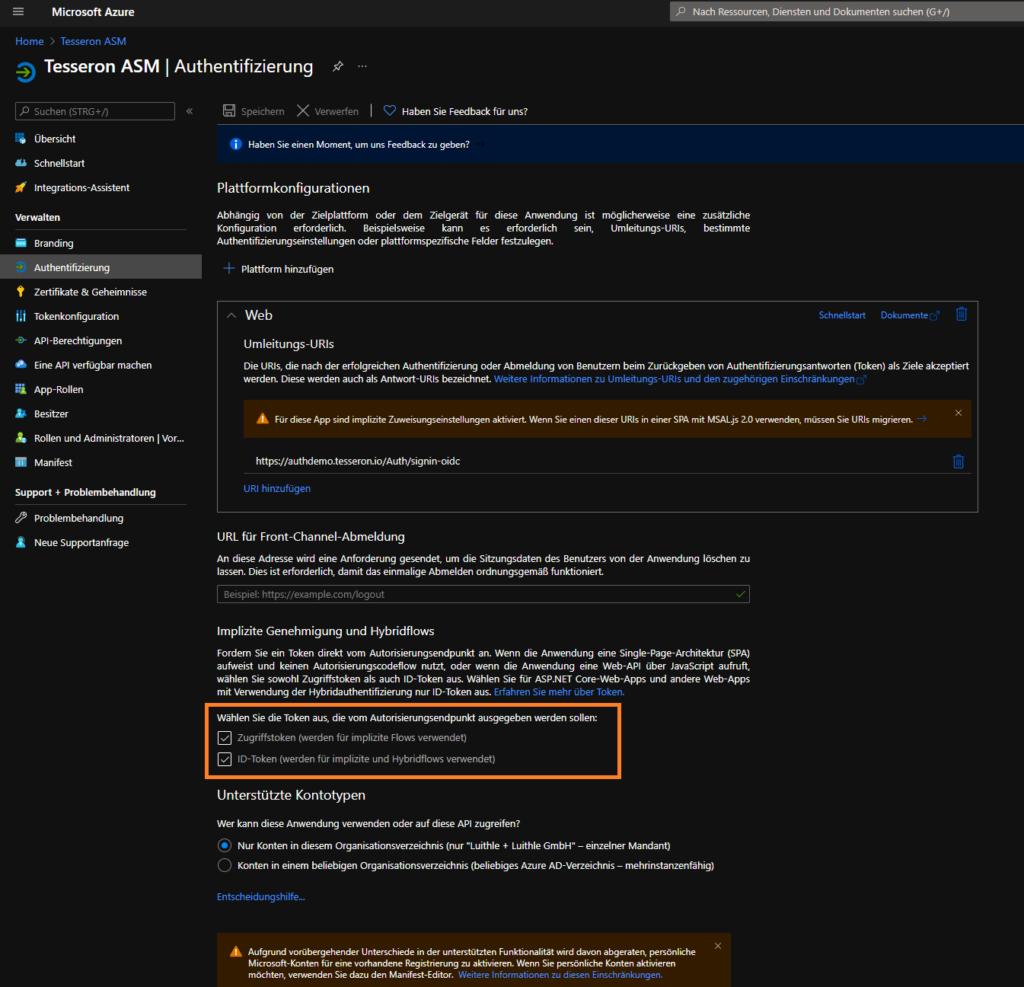

Vom App-Dashboard aus muss links der Menüpunkt „Authentifizierung“ ausgewählt werden.

Hier kann bei bedarf auch nochmal die Umleitungs-URI angepasst werden.

Unter der Überschrift Implizite Genehmigung und Hybridflows folgende Checkboxen angehakt werden.

- Zugriffstoken (werden für implizite Flows verwendet)

- ID-Token (werden für implizite und Hybridflows verwendet)

Die Einstellungsseite sollte dann folgendermaßen aussehen:

Autorisierung Informationen für Tesseron

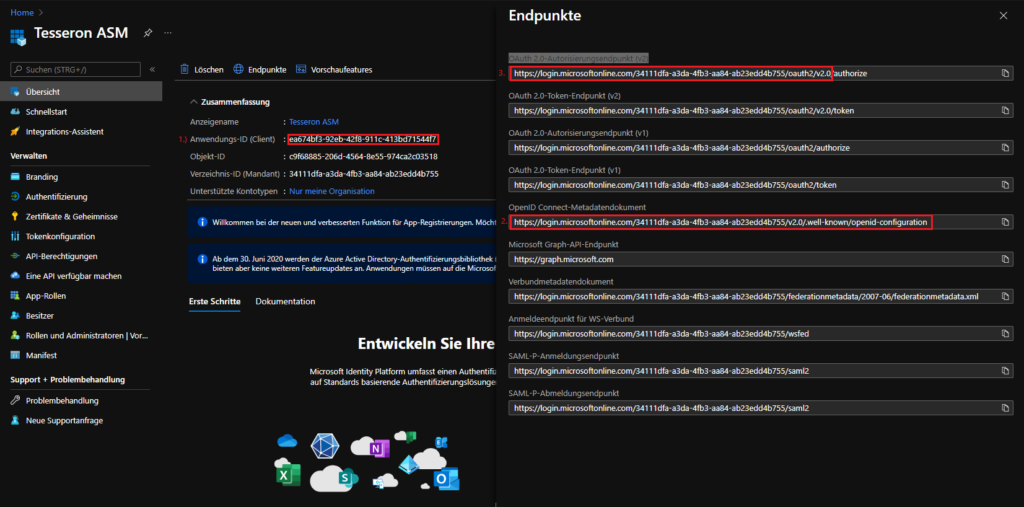

Tesseron benötigt drei Informationen von der App, diese findet man über das Dashboard der App.

- Anwendungs-ID (Client)

Die kann wird auf dem Dashboard direkt angezeigt (siehe Bild, Punkt 1) - OpenID Connect-Metadatendokument

Die Url für das Metadatendokument können wir über Endpunkte einblenden. (siehe Bild, Punkt 2) - OAuth 2.0 Autoritätsendpunkt

Der Authoritätsenpunkt wird leider nicht direkt angezeigt, kann aber aus dem Feld OAuth 2.0-Autorisierungsendpunkt (v2)

entnommen werden indem der Part „/authorize“ entfernt wird. (siehe Bild, Punkt 3)

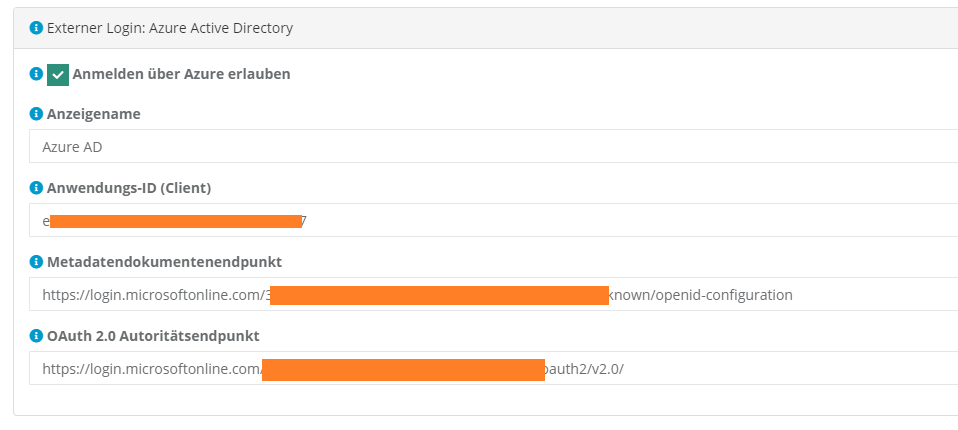

Nachdem die Informationen ins Tesseron übertragen wurden können sich Interne Benutzer über Azure AD Anmelden.

Desktopflows aktivieren

Vom App-Dashboard aus muss rechts der Menüpunkt „Authentifizierung“ ausgewählt werden. Von dort aus müssen Sie zur Sektion „Erweiterte Einstellungen“ runter scrollen.

Hier muss die Option „Desktopflows aktivieren“ aktiviert werden.

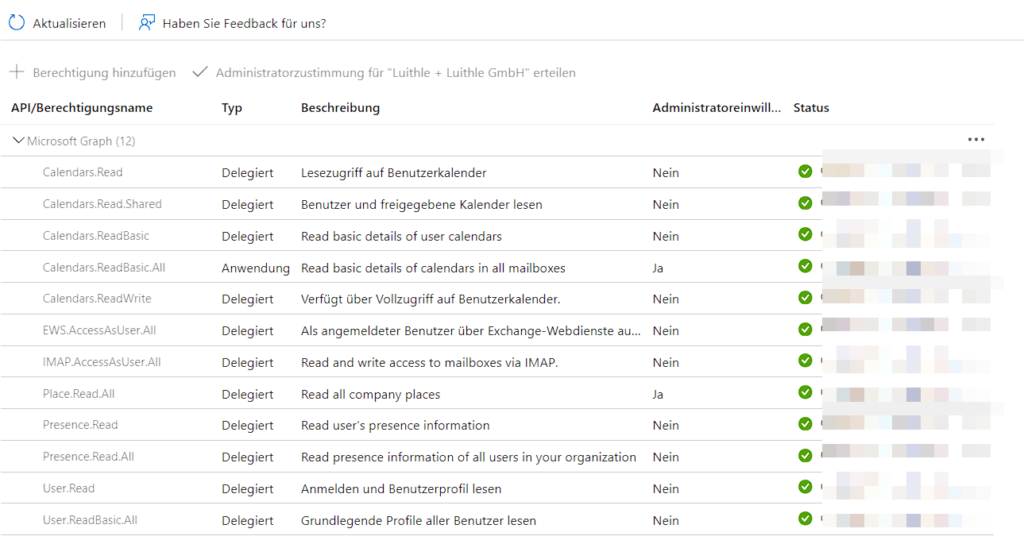

Anwendungsrechte erlauben

Vom App-Dashboard aus muss rechts der Menüpunkt API-Berechtigungen ausgewählt werden.

Unter „+ Berechtigung Hinzufügen“ muss nun „Microsoft Graph API“ ausgewählt werden. Wählen Sie daraufhin „Delegierte Berechtigungen“. Aus dieser Liste werden die folgenden Rechte benötigt:

- Verwendung der Kalenderfunktionen im Ticket

- Calendars.Read

- Calendars.Read.Shared

- Calendars.ReadBasic

- Calendars.ReadBasic.All

- Calendars.ReadWrite

- Place.Read.All (benötigt eine Administratorzustimmung)

- MailboxSettings.Read

- OnlineMeetingTranscript.Read.All

Zusätzlich wird die folgende Anwendungsberechtigung benötigt:

- Verwendung der Kalenderfunktionen im Ticket

- Calendars.ReadWrite

- MailboxSettings.Read

- Verwendung der Statusanzeige von Benutzern

- Presence.Read

- Presence.Read.All

- User.Read

- User.ReadBasic.All

Für die Verwendung des Mail-Crawlers über IMAP müssen die folgenden delegierten Berechtigungen hinzugefügt werden:

- EWS.AccessAsUser.All

- IMAP.AccessAsUser.All

- Mail.Read

- Mail.ReadBasic

- Mail.ReadBasic.All

- Mail.ReadWrite

- Mail.Send

Für die Verwendung des Mail-Crawlers über die Microsoft Graph API müssen die folgenden Anwendungsberechtigungen hinzugefügt werden:

- Mail.Read

- Mail.ReadBasic

- Mail.ReadBasic.All

- Mail.ReadWrite

- Mail.Send

Die Tabelle sollte anschließend wie folgt aussehen.

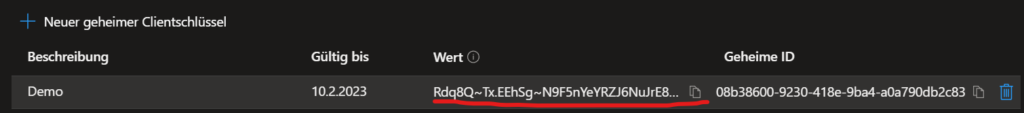

Geheimen Schlüssel konfigurieren

Vom App-Dashboard aus muss links der Menüpunkt „Zertifikate & Geheimnisse“ ausgewählt werden. Anschließend muss auf den Tab „Geheime Clientschlüssel“ navigiert werden. Daraufhin müssen Sie dem Wizard von „Neuer geheimer Clientschlüssel“ folgen. Anschließend sollte der neue Schlüssel wie folgt in der Tabelle angezeigt werden:

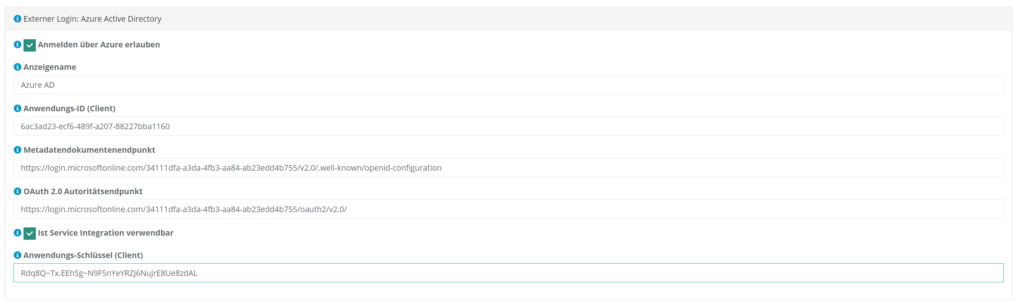

Tesseron Konfiguration anpassen

Die Konfiguration kann nur über den Administrator Account angepasst werden. Um auf die Einstellungsseite hierfür zu gelangen, navigieren Sie in den System Einstellungen auf Anmeldungen & Sicherheit. Daraufhin muss der Clientschlüssel in Tesseron unter Anwendungs-Schlüssel hinterlegt werden. Zusätzlich muss auch die Service Integration aktiviert werden.

Administrative Einwilligung

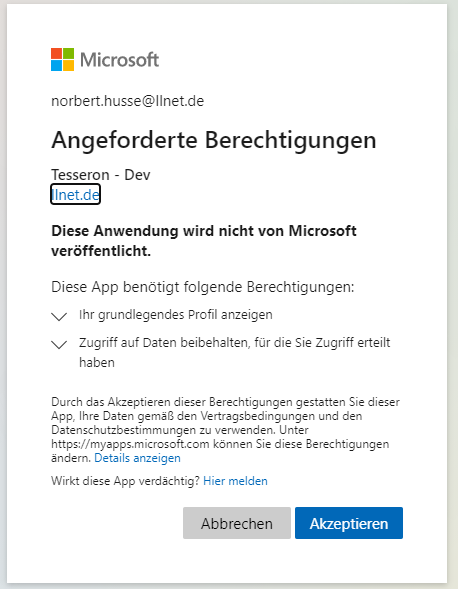

Der Auth Service benötigt die Profil Informationen des Benutzers, daher werden Benutzer bei der erstmaligen Anmeldung aufgefordert, die Berichtigung dieser Informationen zu erteilen.

Administratoren können diese Einwilligung auch Unternehmensweit erteilen.

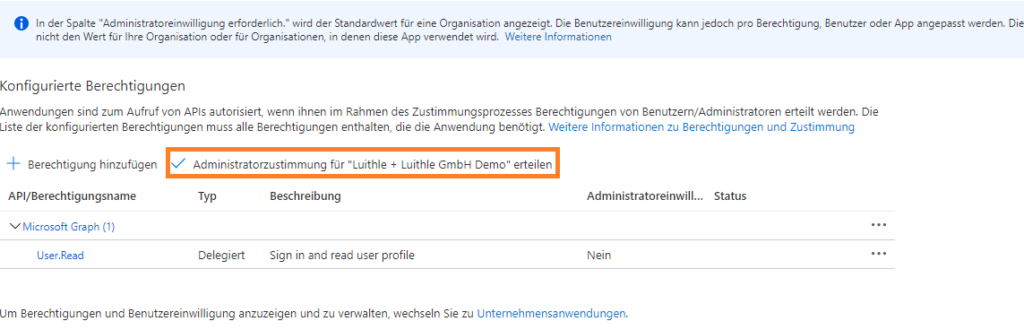

Vom App-Dashboard aus muss rechts der Menüpunkt API-Berechtigungen ausgewählt werden. Dort gibt es die Option Administratorzustimmung für „Name des Unternehmens“ erteilen

Schreibe einen Kommentar